Odpowiedzialność za bezpieczeństwo IT wiąże się z nieustającą walką z czasem. Im więcej dni zostanie przeznaczonych na wyszukiwanie informacji i korelacji między zidentyfikowanymi zdarzeniami, tym mniej czasu pozostaje na dogłębną analizę incydentów. Sprzyja to powstaniu niebezpiecznego trendu – zespoły bezpieczeństwa IT pomimo implementacji nowych rozwiązań stają się coraz mniej efektywne. Z pomocą przychodzi analiza behawioralna, pozwalająca na wykrycie podejrzanych zachowań.

Opieranie bezpieczeństwa na regułach, pozwala na identyfikację tylko i wyłącznie zagrożeń, które zostały opisane i są stosunkowo łatwe do wykrycia. Jest to oczywiście niezbędne przy budowaniu efektywnej polityki bezpieczeństwa, a użycie rozwiązań SIEM pozwala na identyfikację i analizę potencjalnych incydentów. Jednakże w efekcie możemy nie uzyskać niczego innego niż to, co sami zdefiniowaliśmy. Ponadto wyodrębnienie nowego wzoru niebezpiecznych zachowań i stworzenie odpowiednich reguł może zająć stosunkowo dużo czasu.

Szczegóły dotyczące przejęcia konta

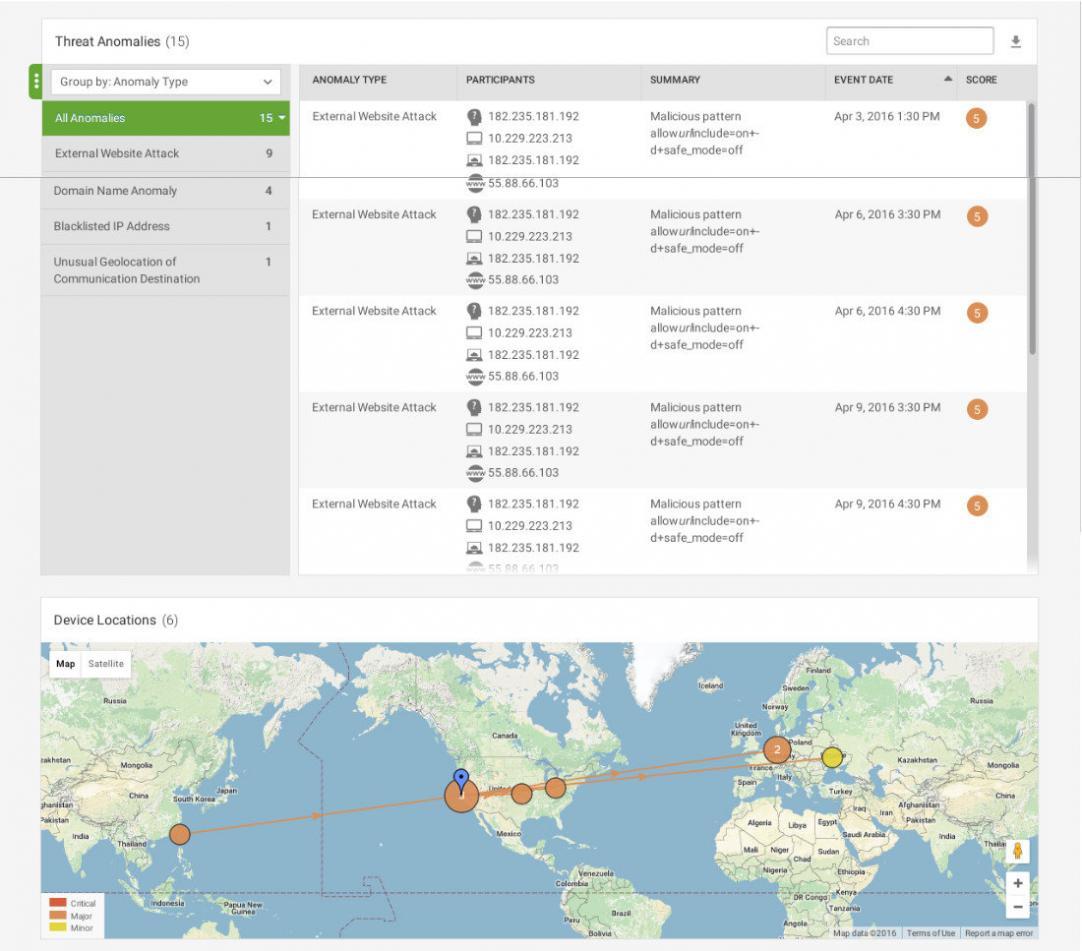

Szczegóły dotyczące przejęcia konta Zidentyfikowane anomalie

Zidentyfikowane anomalieUczenie maszynowe

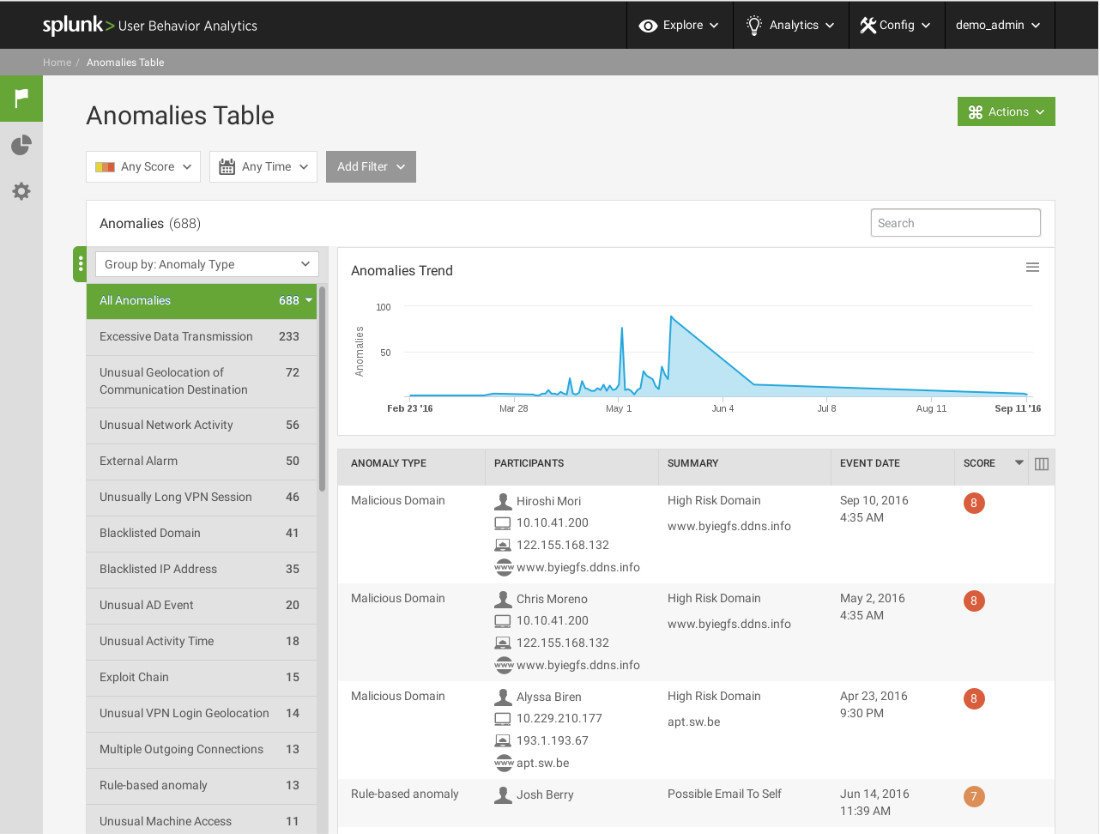

Niekorzystną sytuację zmienia zastosowanie algorytmów uczenia maszynowego (machine learning). Technika ta pozwala na bardziej efektywne wykorzystanie dostępnego czasu poprzez automatyzację wykrywania anomalii (cyberataku). Splunk User Behavior Analytics (UBA) pozwala na wykrycie i odpowiednią klasyfikację podejrzanych zachowań. Dzięki zaawansowanym algorytmom uczenia maszynowego możliwa jest identyfikacja szkodliwych zachowań, na które składa się kilka z pozoru nieistotnych i niebudzących wątpliwości zdarzeń.

Splunk UBA jest rozwiązaniem w pełni zautomatyzowanym, które nie wymaga tworzenia reguł czy sygnatur. Za całą analizę odpowiedzialne są algorytmy uczenia maszynowego. Po podłączeniu odpowiednich źródeł danych, takich jak system zarządzania tożsamością czy urządzeń sieciowych zaprezentowane zostaną potencjalnie szkodliwe zdarzenia, które po weryfikacji można oznaczyć jako trafne lub tzw. false positive. Dzięki temu Splunk UBA nieustannie poprawia swoją trafność i pozwala na skierowanie zasobów do przypadków, które wymagają reakcji. Zrozumienie aktywności użytkownika i przede wszystkim kontekstu poszczególnych zdarzeń jest kluczem do rozpoznawania zagrożeń. Splunk UBA nieprzerwanie tworzy profil normalnych zachowań dla poszczególnych departamentów, urządzeń, aplikacji czy nawet pojedynczych użytkowników i na tej podstawie wykrywa anomalie.

Atakujący wewnątrz organizacji

Obszarem, w którym doskonale sprawdzi się Splunk UBA są zagrożenia pochodzące z wewnątrz organizacji. Stanowią one bardzo poważny problem, według raportu firmy doradczej Accenture 69% osób odpowiedzialnych za bezpieczeństwo IT musiało reagować na incydenty związane z wyciekiem poufnych informacji, których źródłem byli pracownicy. Ataki tego typu często są udane i nie zostają wykryte, ponieważ monitorowanie nastawione jest na wykrywanie aktywności naruszającej polityki bezpieczeństwa. W przypadku ‘insiderów’ atakujący najczęściej posiada uprawnienia dostępu do informacji, które opuszczają organizację przy wykorzystaniu dopuszczonych (i monitorowanych) protokołów czy usług.

Bez wątpienia uczenie maszynowe jest kierunkiem, którym podąży rozwój technik monitorowania i reagowania na incydenty bezpieczeństwa IT. Stanie się tak z prostego względu – czas wykwalifikowanej osoby jest zbyt cenny aby wykorzystywać go nieefektywnie.

Zapraszamy do zapoznania się ze szczegółami dotyczącymi produktu. Chętnie odpowiemy na wszystkie pytania.

Podstawowe informacje o Splunk UBA:

User Behavior Analytics

Using Splunk User Behavior Analytics